วิธีตรวจสอบความปลอดภัยของระบบฝังตัวโดยใช้ DSC และ MCU

Contributed By DigiKey's North American Editors

2023-07-25

ด้วยการโยกย้ายไปยัง Internet of Things (IoT) การรักษาความปลอดภัยได้ก้าวไปไกลกว่าคุณลักษณะเสริมในการใช้งานแบบฝังตัว ซึ่งพัฒนาไปสู่ความสามารถที่จำเป็นซึ่งจำเป็นต่อความสมบูรณ์ของระบบ เพื่อตอบสนองต่อข้อกำหนดด้านความปลอดภัยที่เพิ่มขึ้นเรื่อย ๆ นักพัฒนาต้องการโซลูชันที่ไม่เพียงตรงกับความต้องการของการใช้งานที่ใช้พลังงานต่ำหรือให้ประสิทธิภาพสูงเท่านั้น แต่ยังสามารถมอบความสามารถด้านความปลอดภัยบนฮาร์ดแวร์ เช่น การพิสูจน์ตัวตน การเข้ารหัส การจัดเก็บข้อมูลที่ปลอดภัย และการบู๊ตแบบปลอดภัย

บทความนี้ให้ข้อมูลเบื้องต้นสั้นๆ เกี่ยวกับหลักการรักษาความปลอดภัยแบบฝังตัว จากนั้นจะแสดงให้เห็นว่านักพัฒนาสามารถใช้ ตัวควบคุมสัญญาณดิจิตอล (DSC) ประสิทธิภาพสูงของ Microchip Technology และหน่วยไมโครคอนโทรลเลอร์ (MCU) PIC24F ที่ใช้พลังงานต่ำได้อย่างไร พร้อมด้วยอุปกรณ์รักษาความปลอดภัยเฉพาะของ Microchip เพื่อตอบสนองความต้องการที่เพิ่มขึ้นสำหรับการรักษาความปลอดภัยแบบฝังตัวที่เข้มงวด

การรักษาความปลอดภัยแบบฝังตัวสร้างขึ้นจากหลักการสำคัญสี่ประการ

เมื่อเชื่อมต่อกับอินเทอร์เน็ตสาธารณะ ผลิตภัณฑ์อัจฉริยะสามารถเชื่อมโยงเข้าด้วยกันในการใช้งานที่ซับซ้อนซึ่งมีผลิตภัณฑ์แบบสแตนด์อโลนไม่กี่ผลิตภัณฑ์ที่สามารถจับคู่ได้ อย่างไรก็ตาม ภัยคุกคามจากการโจมตีทางไซเบอร์โดยใช้เส้นทางการเชื่อมต่อเดียวกันนั้นไม่เพียงแต่อาจจำกัดมูลค่าของผลิตภัณฑ์อัจฉริยะเท่านั้น แต่ยังทำให้ผลิตภัณฑ์เหล่านั้น การใช้งานที่เกี่ยวข้อง และผู้ใช้ถูกเปิดเผยต่อแหล่งที่มาของภัยคุกคามที่ดูเหมือนไม่รู้จบอีกด้วย

นอกเหนือจากความต้องการด้านความปลอดภัยทางไซเบอร์ในระดับระบบของผู้บริโภคอย่างต่อเนื่องแล้ว นักพัฒนายังจำเป็นต้องระบุข้อมูลจำเพาะด้านความปลอดภัยจากองค์กรระดับชาติและระดับภูมิภาคมากขึ้น ข้อกำหนดที่มีอิทธิพลมากที่สุด 2 รายการ ได้แก่ ETSI EN 303 645 ของยุโรป, “Cyber Security for Consumer Internet of Things: Baseline Requirements” และ NIST IR 8259 ของสหรัฐอเมริกา, “Foundational Cybersecurity Activities for IoT Device Manufacturers” แนะนำว่าแนวทางปฏิบัติด้านความปลอดภัยทางไซเบอร์ขึ้นอยู่กับหลักการสำคัญ 4 ประการ:

- การใช้รหัสผ่านเฉพาะ

- ความพร้อมใช้งานของพื้นที่เก็บข้อมูลที่ปลอดภัยบนอุปกรณ์สำหรับพารามิเตอร์ความปลอดภัยที่ละเอียดอ่อน

- การสื่อสารที่ปลอดภัยผ่านการรับรองความถูกต้องร่วมกันและการสื่อสารที่เข้ารหัส

- ความสามารถในการรับประกันความสมบูรณ์ของเฟิร์มแวร์และเป็นของแท้ผ่านการบู๊ตแบบปลอดภัยและการอัพเดตเฟิร์มแวร์แบบปลอดภัย

การส่งมอบระบบตามหลักการสำคัญเหล่านี้จำเป็นต้องใช้แพลตฟอร์มที่เชื่อถือได้ซึ่งป้องกันแฮ็กเกอร์จากการแทรกรหัสที่ถูกบุกรุกซึ่งเปลี่ยนแปลงการสื่อสาร พื้นที่เก็บข้อมูล เฟิร์มแวร์ หรือแม้แต่กลไกการรักษาความปลอดภัยเอง

แพลตฟอร์มที่เชื่อถือได้ช่วยให้มั่นใจในความปลอดภัยโดยการสร้างความปลอดภัยระดับระบบตั้งแต่ต้นโดยใช้กลไกความปลอดภัยบนฮาร์ดแวร์ที่ไม่เปลี่ยนรูป แม้ว่าแนวคิดจะตรงไปตรงมา แต่การนำการรักษาความปลอดภัยระดับระบบไปใช้นั้นเป็นสิ่งที่ท้าทาย เนื่องจากจุดอ่อนด้านความปลอดภัยในส่วนใดส่วนหนึ่งของระบบสามารถเป็นช่องทางสำหรับการโจมตีทางไซเบอร์ได้ ด้วยการใช้ dsPIC33C DSCs ประสิทธิภาพสูงของ Microchip Technology และ PIC24F MCU ที่ใช้พลังงานต่ำร่วมกับอุปกรณ์รักษาความปลอดภัยของ Microchip นักพัฒนาสามารถใช้การออกแบบแบบฝังตัวที่รับประกันความปลอดภัยระดับระบบได้ง่ายขึ้น

ตอบสนองความต้องการด้านประสิทธิภาพและพลังงาน

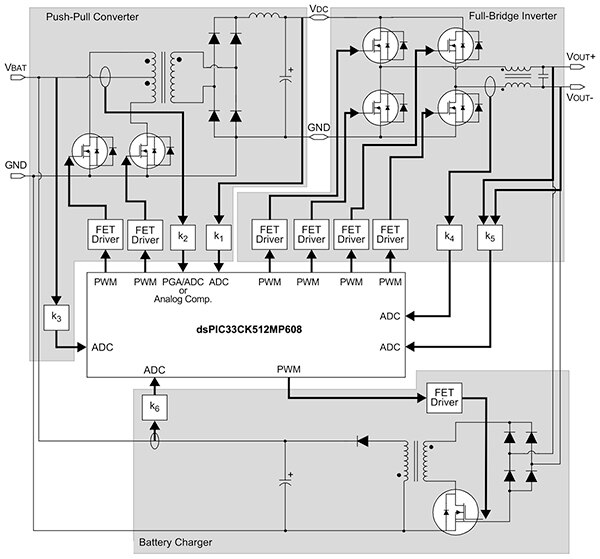

ได้รับการออกแบบมาเพื่อรองรับกรณีการใช้งานที่หลากหลาย อุปกรณ์ในตระกูล MCU dsPIC33C DSC และ PIC24F ของ Microchip ต่างรวมเอาแพลตฟอร์มการดำเนินการที่มีประสิทธิภาพเข้ากับความสามารถเฉพาะของการใช้งาน ซึ่งรวมถึงส่วนเสริมที่กว้างขวางของการควบคุมแบบอะนาล็อกแบบรวม การควบคุมรูปคลื่น และอุปกรณ์ต่อพ่วงการสื่อสาร ในความเป็นจริง การใช้การมอดูเลตความกว้างพัลส์ (PWM) หลายตัว ตัวขยายสัญญาณแบบตั้งโปรแกรมได้ (PGA) ตัวแปลงอะนาล็อกเป็นดิจิตอล (ADC) และอุปกรณ์ต่อพ่วงอื่นๆ บน dsPIC33C DSC นักพัฒนาสามารถนำระบบที่ซับซ้อนไปใช้โดยมีส่วนประกอบเพิ่มเติมขั้นต่ำ ซึ่งโดยปกติแล้วต้องการเพียงอุปกรณ์ไฟฟ้าที่จำเป็นในการออกแบบดังกล่าว ตัวอย่างคือการใช้ DSPIC33CK512MP608 DSC แบบ single-core เพื่อใช้การออกแบบเครื่องสำรองไฟ (UPS) แบบออฟไลน์ (รูปที่ 1)

รูปที่ 1: เช่นเดียวกับ dsPIC33C DSC อื่นๆ DSC แบบ single-core DSPIC33CK512MP608 รวมชุดอุปกรณ์ต่อพ่วงที่ครอบคลุม ทำให้การออกแบบระบบที่ซับซ้อนง่ายขึ้น เช่น UPS ออฟไลน์ที่แสดงอยู่ (แหล่งที่มาภาพ: Microchip Technology)

รูปที่ 1: เช่นเดียวกับ dsPIC33C DSC อื่นๆ DSC แบบ single-core DSPIC33CK512MP608 รวมชุดอุปกรณ์ต่อพ่วงที่ครอบคลุม ทำให้การออกแบบระบบที่ซับซ้อนง่ายขึ้น เช่น UPS ออฟไลน์ที่แสดงอยู่ (แหล่งที่มาภาพ: Microchip Technology)

สำหรับการใช้งานที่ต้องการทั้งความสามารถในการควบคุมแบบเรียลไทม์และการประมวลผลสัญญาณดิจิตอล dsPIC33C DSC จะรวมความสามารถของ MCU และ DSC เข้ากับคำสั่งเฉพาะและการทำงานของฮาร์ดแวร์ สำหรับการออกแบบที่เน้นความปลอดภัย dsPIC33C DSCs เป็น IEC 60730 functional safety ready และ ISO 26262-compliant ซึ่งมีคุณสมบัติฮาร์ดแวร์หลายอย่างที่ออกแบบมาเพื่อลดความซับซ้อนของการรับรองความปลอดภัยในการใช้งานสำหรับ Automotive Safety Integrity Level B (ASIL-B) และ SIL-2 ยานยนต์และการใช้งานด้านความปลอดภัยในอุตสาหกรรมที่สำคัญ

ในขณะที่ dsPIC33C DSCs ได้รับการออกแบบมาสำหรับการใช้งานที่ประสิทธิภาพเป็นสิ่งสำคัญที่สุด PIC24F MCU ให้ความสมดุลระหว่างประสิทธิภาพและประสิทธิภาพการใช้พลังงานสำหรับระบบฝังตัวที่ใช้งานทั่วไป อุปกรณ์อิเล็กทรอนิกส์ ระบบอัตโนมัติทางอุตสาหกรรม อุปกรณ์ทางการแพทย์ และการใช้งานอื่นๆ ที่ต้องการการควบคุมและการเชื่อมต่อ แต่ไม่ต้องการความสามารถของ DSP เช่นเดียวกับ dsPIC33C DSC, PIC24F MCU เป็นอุปกรณ์ที่พร้อมใช้งานด้านความปลอดภัยตามมาตรฐาน IEC 60730 พร้อมไลบรารีการวินิจฉัยความปลอดภัยคลาส B สำหรับการสร้างการใช้งานในครัวเรือน

ตามที่ระบุไว้ก่อนหน้านี้ ความสมบูรณ์ของเฟิร์มแวร์เป็นหลักการสำคัญของการรักษาความปลอดภัยทางไซเบอร์แบบฝังตัว เพื่อช่วยให้นักพัฒนามั่นใจได้ถึงความสมบูรณ์ของเฟิร์มแวร์และการป้องกันโค้ดโดยรวม Microchip จึงนำเสนอ Flash แบบตั้งโปรแกรมได้ครั้งเดียว (OTP) โดยการเขียนโปรแกรมแบบอนุกรมในวงจร (ICSP) การยับยั้งการเขียนและการรักษาความปลอดภัย CodeGuard Flash ในอุปกรณ์ DSC dsPIC33C เช่น DSC แบบคอร์เดียว DSPIC33CK512MP608 และ DSPIC33CH512MP508 DSC แบบดูอัลคอร์ รวมถึงอุปกรณ์ PIC24F MCU เช่น PIC24FJ512GU405 MCU และอื่นๆ อีกมากมายที่กำหนดค่าด้วยชุดอุปกรณ์ต่อพ่วงเฉพาะการใช้งานที่แตกต่างกัน

การปกป้องเฟิร์มแวร์ของอุปกรณ์

Flash OTP โดย ICSP Write Inhibit ช่วยให้นักพัฒนาสามารถกำหนดค่าส่วนของหน่วยความจำแฟลชเป็นหน่วยความจำ OTP และอ่าน/เขียนปกป้องหน่วยความจำแฟลช ความสามารถ ICSP ที่เป็นเอกสิทธิ์เฉพาะของ Microchip ช่วยให้อุปกรณ์เหล่านี้สามารถตั้งโปรแกรมแบบอนุกรมผ่านพินคู่หนึ่งขณะทำงานในการใช้งานปลายทาง ด้วยความสามารถนี้ ผู้ผลิตสามารถตั้งโปรแกรมบนบอร์ดการผลิตได้อย่างสมบูรณ์ แม้ว่า ICSP จะต้องใช้อุปกรณ์ตั้งโปรแกรมภายนอกเพื่อควบคุมกระบวนการ Flash OTP แต่ Enhanced ICSP จะช่วยให้ bootloader ในตัวสามารถควบคุมกระบวนการ Flash OTP ได้ อุปกรณ์เหล่านี้ยังรองรับการเขียนโปรแกรมด้วยตนเองแบบรันไทม์ (RTSP) ซึ่งอนุญาตให้รหัสการใช้งานผู้ใช้ Flash อัปเดตตัวเองในระหว่างรันไทม์

หลังจากตั้งโปรแกรมอุปกรณ์ที่ใช้งานจริงแล้ว นักพัฒนาสามารถเปิดใช้งาน ICSP Write Inhibit ซึ่งจะป้องกันการเขียนโปรแกรม ICSP หรือการลบอีกต่อไป อย่างไรก็ตาม การดำเนินการลบแฟลช RTSP และการเขียนโปรแกรมสามารถดำเนินการต่อได้แม้ว่าจะเปิดใช้งาน ICSP Write Inhibit หากมีการตั้งโปรแกรมโค้ดอัพเดตแฟลชที่เหมาะสมลงในอุปกรณ์ก่อนเปิดใช้งาน ด้วยเหตุนี้ นักพัฒนาจึงสามารถใช้ bootloader ที่เชื่อถือได้เพื่อแก้ไข Flash แม้ว่าจะเปิดใช้งาน ICSP Write Inhibit ทำให้สามารถอัปเดตเฟิร์มแวร์ได้อย่างปลอดภัยในขณะที่ยังคงลดความพยายามภายนอกในการอัปเดต Flash ในระบบที่ใช้งานจริง

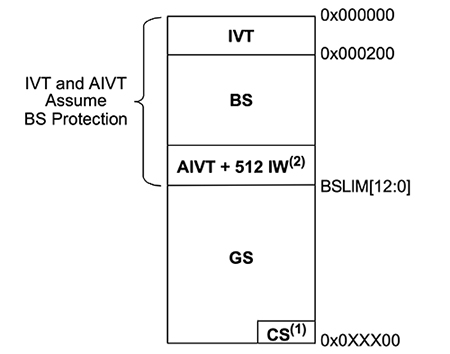

การรักษาความปลอดภัย CodeGuard Flash ให้การป้องกันแบบละเอียดของโปรแกรม Flash ผ่านการใช้การบู๊ตแยกต่างหากและส่วนทั่วไป นักพัฒนากำหนดขนาดของส่วนเหล่านี้โดยการตั้งค่าที่อยู่ของส่วนบู๊ต (BS) จำกัด (BSLIM) ในการลงทะเบียน BSLIM ของอุปกรณ์ ส่วนทั่วไป (GS) ใช้หน่วยความจำที่เหลืออยู่ เพื่อปกป้องข้อมูลที่ละเอียดอ่อนเพิ่มเติม แต่ละเซ็กเมนต์ประกอบด้วยพาร์ติชันเพิ่มเติม ตัวอย่างเช่น BS ประกอบด้วยตารางเวกเตอร์ขัดจังหวะ (IVT) ตารางเวกเตอร์ขัดจังหวะสำรองทางเลือก (AIVT) และช่องว่างคำสั่งเพิ่มเติม (IW) ส่วนการกำหนดค่า (CS) ซึ่งมีข้อมูลการกำหนดค่าผู้ใช้อุปกรณ์ที่สำคัญ อยู่ภายในพื้นที่ที่อยู่ของผู้ใช้ใน GS (รูปที่ 2)

รูปที่ 2: MCU ตระกูล dsPIC33C DSC และ PIC24F รองรับการป้องกันรหัสในพาร์ติชันที่แยกจากกัน เช่น BS และ GS (แหล่งที่มาภาพ: Microchip Technology)

รูปที่ 2: MCU ตระกูล dsPIC33C DSC และ PIC24F รองรับการป้องกันรหัสในพาร์ติชันที่แยกจากกัน เช่น BS และ GS (แหล่งที่มาภาพ: Microchip Technology)

หลังจากตั้งค่าพาร์ติชันเซ็กเมนต์แล้ว นักพัฒนาสามารถใช้การลงทะเบียนความปลอดภัยของเฟิร์มแวร์ (FSEC) ของอุปกรณ์เพื่อเปิดใช้งานการป้องกันการเขียนและตั้งค่าระดับการป้องกันรหัสที่จำเป็นสำหรับแต่ละเซ็กเมนต์ ในระหว่างรันไทม์ อุปกรณ์จะป้องกันรหัสที่อยู่ในส่วนที่มีระดับการป้องกันรหัสต่ำกว่าไม่ให้เข้าถึงรหัสที่อยู่ในส่วนที่มีระดับการป้องกันรหัสสูงกว่า ในระบบทั่วไป นักพัฒนาจะเขียนปกป้อง BS และตั้งค่าการป้องกันโค้ดเป็นระดับสูง ช่วยลดความพยายามภายนอกในการแก้ไข BS รวมถึง bootloader

ใช้การอัปเดตเฟิร์มแวร์แบบ over-the-air ที่ปลอดภัย

นักพัฒนาซอฟต์แวร์ต้องเผชิญกับความจำเป็นในการอัปเดตซอฟต์แวร์อย่างหลีกเลี่ยงไม่ได้เพื่อตอบสนองต่อข้อบกพร่องของซอฟต์แวร์ที่เพิ่งค้นพบ การปรับปรุงด้านการแข่งขัน หรือภัยคุกคามความปลอดภัยที่เกิดขึ้นใหม่ ไม่เหมือนกับการอัปเดตแอปบนอุปกรณ์เคลื่อนที่ การอัปเดตเฟิร์มแวร์อย่างปลอดภัยในระบบฝังตัวนั้นมีความเสี่ยงที่จะรบกวนการทำงานของแอปพลิเคชันที่กำลังทำงานอยู่หรือ "ปิดกั้น" ระบบอย่างแย่ที่สุด DSCs dsPIC33C ของ Microchip และ MCU ตระกูล PIC24F ที่ใช้พลังงานต่ำมีกลไกสองพาร์ติชันที่ออกแบบมาเพื่อช่วยให้นักพัฒนาสามารถหลีกเลี่ยงปัญหาเหล่านี้ได้

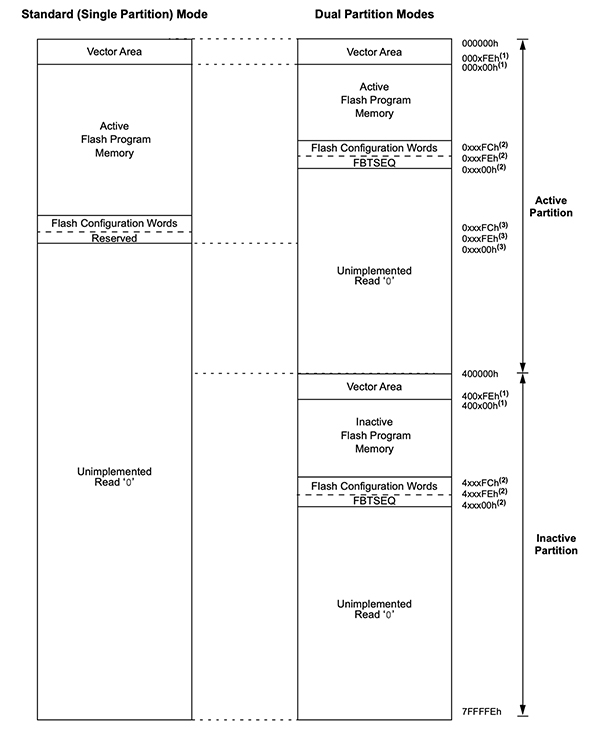

ในโหมดการทำงานมาตรฐาน อุปกรณ์เหล่านี้ใช้หน่วยความจำจริงที่มีอยู่ทั้งหมดเป็นพื้นที่หน่วยความจำพาร์ติชันเดี่ยวแบบต่อเนื่อง (รูปที่ 3 ด้านซ้าย) ที่สามารถกำหนดค่าเป็น BS และ GS แยกกันได้ ในโหมดดูอัลพาร์ติชัน นักพัฒนาจะแบ่งหน่วยความจำกายภาพออกเป็นพาร์ติชันที่ใช้งานและไม่ใช้งานแยกกัน (รูปที่ 3 ด้านขวา)

รูปที่ 3: นักพัฒนาสามารถใช้งาน MCU ตระกูล dsPIC33C DSC และ PIC24F ในโหมดพาร์ติชันเดียวเริ่มต้นหรือในโหมดพาร์ติชันคู่ (แหล่งที่มาภาพ: Microchip Technology)

รูปที่ 3: นักพัฒนาสามารถใช้งาน MCU ตระกูล dsPIC33C DSC และ PIC24F ในโหมดพาร์ติชันเดียวเริ่มต้นหรือในโหมดพาร์ติชันคู่ (แหล่งที่มาภาพ: Microchip Technology)

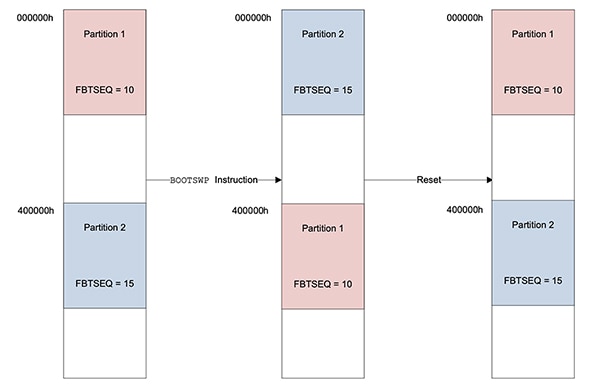

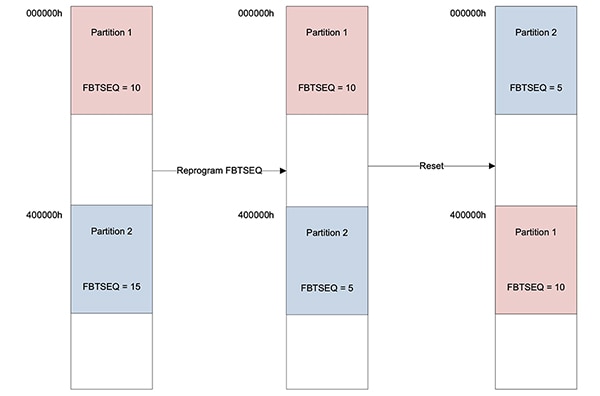

การทำงานในโหมดดูอัลพาร์ติชัน อุปกรณ์เหล่านี้สามารถเรียกใช้รหัสการใช้งานต่อไปในพาร์ติชันที่ใช้งานอยู่ในขณะที่ตั้งโปรแกรมพาร์ติชันที่ไม่ได้ใช้งาน หลังจากการเขียนโปรแกรมเสร็จสิ้น การดำเนินการตามคำสั่งรันไทม์ boot swap (BOOTSWP) จะทำให้อุปกรณ์เปลี่ยนเป้าหมายการบู๊ตเป็นพาร์ติชันที่อัพเดต หากรหัสในพาร์ติชันที่อัปเดตล้มเหลวหรือพบข้อบกพร่อง การรีเซ็ตอุปกรณ์จะทำให้อุปกรณ์บูตเข้าสู่พาร์ติชันเดิมโดยอัตโนมัติ (รูปที่ 4)

รูปที่ 4: ในโหมดดูอัลพาร์ติชัน dsPIC33C DSCs และ PIC24F MCU สามารถโหลดรหัสการใช้งานในพาร์ติชันหนึ่งในขณะที่ดำเนินการรหัสการใช้งานต่อไปในอีกพาร์ติชันหนึ่ง (แหล่งที่มาภาพ: Microchip Technology)

รูปที่ 4: ในโหมดดูอัลพาร์ติชัน dsPIC33C DSCs และ PIC24F MCU สามารถโหลดรหัสการใช้งานในพาร์ติชันหนึ่งในขณะที่ดำเนินการรหัสการใช้งานต่อไปในอีกพาร์ติชันหนึ่ง (แหล่งที่มาภาพ: Microchip Technology)

หลังจากมั่นใจความสำเร็จของพาร์ติชันที่อัปเดตแล้ว ลำดับการบู๊ตแฟลช (FBTSEQ) ของพาร์ติชันที่อัปเดตสามารถตั้งค่าให้ต่ำกว่าพาร์ติชันดั้งเดิมได้ ในการรีเซ็ตอุปกรณ์ในภายหลัง อุปกรณ์จะบู๊ตเข้าสู่พาร์ติชันที่อัปเดตด้วยค่า FBTSEQ ที่ต่ำกว่า (รูปที่ 5)

รูปที่ 5: โหมดดูอัลพาร์ติชันช่วยให้นักพัฒนาสามารถระบุลำดับการบูตเข้าสู่พาร์ติชันที่ต้องการหลังจากรีเซ็ตอุปกรณ์ (แหล่งที่มาภาพ: Microchip Technology)

รูปที่ 5: โหมดดูอัลพาร์ติชันช่วยให้นักพัฒนาสามารถระบุลำดับการบูตเข้าสู่พาร์ติชันที่ต้องการหลังจากรีเซ็ตอุปกรณ์ (แหล่งที่มาภาพ: Microchip Technology)

Flash OTP โดย ICSP Write Inhibit และ CodeGuard การรักษาความปลอดภัย Flash ให้การสนับสนุนที่สำคัญสำหรับการรักษาความปลอดภัยรหัสแบบคงที่และแบบรันไทม์ แต่การรักษาความปลอดภัยแบบฝังที่ครอบคลุมนั้นต้องการกลไกเพิ่มเติม รวมถึงการจัดเก็บคีย์ที่ปลอดภัย การตรวจสอบรหัส และการสื่อสารที่ปลอดภัย

การใช้อุปกรณ์รักษาความปลอดภัยร่วมเพื่อรับประกันความปลอดภัยของระบบฝังตัว

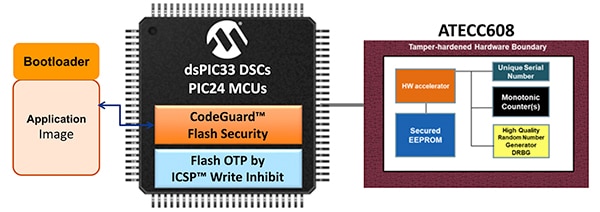

ด้วยการรวมไมโครคอนโทรลเลอร์ dsPIC33C DSC และ PIC24F เข้ากับ ATECC608 CryptoAuthentication หรือ TrustAnchor100 (TA100 ) IC การรักษาความปลอดภัย CryptoAutomotive ของ Microchip นักพัฒนาสามารถปรับใช้ส่วนเติมเต็มของความสามารถด้านความปลอดภัยบนฮาร์ดแวร์ได้ง่ายขึ้น

IC การรักษาความปลอดภัยเหล่านี้มีกลไกการรักษาความปลอดภัยที่ทนต่อการงัดแงะบนฮาร์ดแวร์ รวมถึงพื้นที่จัดเก็บข้อมูลที่ปลอดภัย เอ็นจิ้นการเข้ารหัสที่เร่งความเร็วด้วยฮาร์ดแวร์ เครื่องสร้างตัวเลขสุ่มจริง และกลไกอื่นๆ ที่อัลกอริทึมการเข้ารหัสต้องการ ได้รับการออกแบบมาโดยเฉพาะเพื่อเป็นอุปกรณ์ร่วม สามารถเพิ่ม ICs ลงในการออกแบบระบบ DSC หรือ MCU ได้อย่างง่ายดาย เพื่อให้การดำเนินการรักษาความปลอดภัยของระบบฝังตัวเต็มรูปแบบเสร็จสมบูรณ์ (รูปที่ 6)

รูปที่ 6: IC การรักษาความปลอดภัย เช่น ATECC608 หรือ TA100 ช่วยเสริมคุณลักษณะด้านความปลอดภัยของ dsPIC33C DSCs และ PIC24F MCU ทำให้การใช้งานระบบฝังตัวที่ปลอดภัยง่ายขึ้น (แหล่งที่มาภาพ: Microchip Technology)

รูปที่ 6: IC การรักษาความปลอดภัย เช่น ATECC608 หรือ TA100 ช่วยเสริมคุณลักษณะด้านความปลอดภัยของ dsPIC33C DSCs และ PIC24F MCU ทำให้การใช้งานระบบฝังตัวที่ปลอดภัยง่ายขึ้น (แหล่งที่มาภาพ: Microchip Technology)

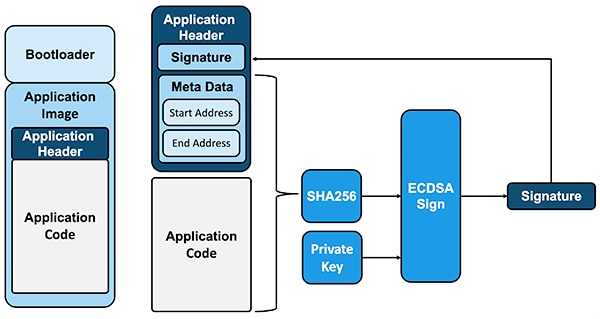

การดำเนินการที่สำคัญ เช่น การอัปเดตเฟิร์มแวร์ที่ปลอดภัย แสดงให้เห็นถึงคุณสมบัติความปลอดภัยเสริมของไมโครคอนโทรลเลอร์ dsPIC33C DSC และ PIC24F ร่วมกับ IC ความปลอดภัยร่วมเหล่านี้ นักพัฒนาใช้เทคนิคการลงรหัสเพื่อตรวจสอบความถูกต้องและความสมบูรณ์ของรหัสก่อนที่จะเสร็จสิ้นการดำเนินการอัปเดตเฟิร์มแวร์ ที่นี่ นักพัฒนาใช้ระบบการพัฒนาของตนเพื่อสร้างแพ็คเกจการอัปเดตที่มีโค้ด ข้อมูลเมตาของโค้ด และลายเซ็นที่ใช้สำหรับการตรวจสอบ (รูปที่ 7)

รูปที่ 7: การลงนามโค้ดจัดเตรียมโปรโตคอลที่สำคัญซึ่งใช้เป็นประจำเพื่อตรวจสอบความถูกต้องและความสมบูรณ์ของโค้ดก่อนที่จะอัปเดตบนระบบเป้าหมาย (แหล่งที่มาภาพ: Microchip Technology)

รูปที่ 7: การลงนามโค้ดจัดเตรียมโปรโตคอลที่สำคัญซึ่งใช้เป็นประจำเพื่อตรวจสอบความถูกต้องและความสมบูรณ์ของโค้ดก่อนที่จะอัปเดตบนระบบเป้าหมาย (แหล่งที่มาภาพ: Microchip Technology)

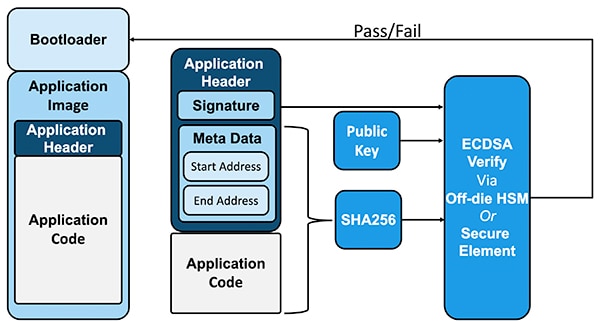

บนระบบเป้าหมาย การตรวจสอบลายเซ็นบนฮาร์ดแวร์ช่วยขจัดความเสี่ยงของโปรโตคอลการตรวจสอบที่ถูกบุกรุกซึ่งเป็นไปได้กับการตรวจสอบลายเซ็นบนซอฟต์แวร์ที่ใช้ในอดีต แต่ IC รักษาความปลอดภัยร่วม เช่น ATECC608 และ TA100 ของ Microchip จะดำเนินการตรวจสอบลายเซ็นอย่างรวดเร็วและปลอดภัยโดยไม่เสี่ยงต่อการถูกประนีประนอม (รูปที่ 8)

รูปที่ 8: ในระบบเป้าหมาย การตรวจสอบฮาร์ดแวร์โดย IC รักษาความปลอดภัย เช่น ATECC608 หรือ TA100 เป็นสิ่งจำเป็นสำหรับการตรวจสอบยืนยันรหัสก่อนการอัปเดตเฟิร์มแวร์โดย bootloader (แหล่งที่มาภาพ: Microchip Technology)

รูปที่ 8: ในระบบเป้าหมาย การตรวจสอบฮาร์ดแวร์โดย IC รักษาความปลอดภัย เช่น ATECC608 หรือ TA100 เป็นสิ่งจำเป็นสำหรับการตรวจสอบยืนยันรหัสก่อนการอัปเดตเฟิร์มแวร์โดย bootloader (แหล่งที่มาภาพ: Microchip Technology)

เพื่อเร่งการนำระบบรักษาความปลอดภัยไปใช้ ไมโครชิปได้จัดเตรียมเครื่องมือการพัฒนาซอฟต์แวร์และฮาร์ดแวร์ที่ผสมผสานกัน

ความเร็วในการพัฒนาซอฟต์แวร์และฮาร์ดแวร์

ในขณะที่ สภาพแวดล้อมการพัฒนาแบบบูรณาการ MPLAB X (IDE) มอบสภาพแวดล้อมการพัฒนาซอฟต์แวร์เต็มรูปแบบให้กับนักพัฒนาซอฟต์แวร์ คอมไพเลอร์ MPLAB XC C ให้การสนับสนุนการพัฒนาสำหรับห่วงโซ่เครื่องมือที่มีอยู่ เพื่อเร่งการพัฒนาในสภาพแวดล้อมทั้งสอง ตัวกำหนดค่ารหัส MPLAB (MCC) จาก Microchip ช่วยให้นักพัฒนาใช้อินเทอร์เฟซแบบกราฟิกเพื่อสร้าง initializers, สร้างไดรเวอร์, จัดสรรพิน, ใช้ไลบรารี, และช่วยเร่งความเร็วของขั้นตอนและกระบวนการตั้งค่าระดับต่ำที่สำคัญจำนวนมากที่เกี่ยวข้องกับโครงการพัฒนาซอฟต์แวร์แบบฝังตัว

เพื่อเพิ่มความเร็วในการติดตั้ง bootloader ที่ปลอดภัยที่เหมาะสม Bootloader สำหรับ dsPIC33 DSCs และ PIC24 MCU ของ Microchip มีส่วนต่อประสานกราฟิกที่ช่วยให้นักพัฒนาสามารถกำหนดค่าและสร้าง bootloader แบบกำหนดเองที่จำเป็นสำหรับการใช้งานได้อย่างรวดเร็ว การใช้งานโฮสต์ bootloader ที่เกี่ยวข้องช่วยลดความยุ่งยากในการถ่ายโอนรหัสการใช้งานไปยังอุปกรณ์เป้าหมาย

สำหรับการพัฒนาฮาร์ดแวร์ Microchip มีบอร์ดพัฒนาที่เกี่ยวข้องหลายตัวสำหรับการสร้างระบบที่ใช้ dsPIC33C DSCs หรือ PIC24F MCU อันที่จริงแล้ว บอร์ด PIC-IoT EV54Y39A และ บอร์ด PIC-IoT AC164164 (รูปที่ 9) ของ Microchip รวม IC ความปลอดภัยที่เตรียมล่วงหน้าด้วยข้อมูลรับรองความปลอดภัยสำหรับ Amazon Web Services (AWS) และ Google Cloud ตามลำดับ

รูปที่ 9: บอร์ด เช่น บอร์ด PIC-IoT AC164164 ช่วยเร่งการพัฒนาความปลอดภัยแบบฝังตัวโดยการผสานรวม IC ความปลอดภัยที่ได้รับการจัดเตรียมล่วงหน้าด้วยข้อมูลประจำตัวสำหรับ AWS หรือ Google Cloud (แหล่งที่มาภาพ: Microchip Technology)

รูปที่ 9: บอร์ด เช่น บอร์ด PIC-IoT AC164164 ช่วยเร่งการพัฒนาความปลอดภัยแบบฝังตัวโดยการผสานรวม IC ความปลอดภัยที่ได้รับการจัดเตรียมล่วงหน้าด้วยข้อมูลประจำตัวสำหรับ AWS หรือ Google Cloud (แหล่งที่มาภาพ: Microchip Technology)

สำหรับการออกแบบที่กำหนดเอง Microchip นำเสนอบอร์ดพัฒนา dsPIC33CH Curiosity (DM330028-2) ที่ใช้ DSC แบบดูอัลคอร์ dsPIC33CH512MP508 อีกทางหนึ่ง นักพัฒนาสามารถแนบโมดูลปลั๊กอินที่ใช้ dsPIC33CH128MP508 ของ Microchip (MA330040 ) ไปยังบอร์ดประเมินผลแบบฝังตัวของ Microchip Explorer (DM240001-2 ) เพื่อเร่งการพัฒนาระบบฝังตัวที่ปลอดภัย

สรุป

ความปลอดภัยของระบบแบบฝังขึ้นอยู่กับความพร้อมใช้งานของกลไกที่ใช้ฮาร์ดแวร์ ซึ่งสามารถรองรับหลักการความปลอดภัยทางไซเบอร์หลัก ซึ่งรวมถึงความสมบูรณ์ของเฟิร์มแวร์ การรับรองความถูกต้อง การเข้ารหัส และพื้นที่จัดเก็บที่ปลอดภัย ในขณะที่ dsPIC33C DSCs และ PIC24F MCU ของ Microchip ทำให้การป้องกันโค้ดง่ายขึ้น แต่ IC การรักษาความปลอดภัย ATECC608 และ TA100 นั้นให้กลไกความปลอดภัยเพิ่มเติมที่จำเป็นในแพลตฟอร์มความปลอดภัยที่มีประสิทธิภาพ เมื่อใช้อุปกรณ์เหล่านี้ร่วมกัน นักพัฒนาสามารถตอบสนองความต้องการด้านความปลอดภัยระดับระบบในโซลูชันแบบฝังตัวสำหรับ IoT เช่นเดียวกับการใช้งานด้านยานยนต์ อุตสาหกรรม ผู้บริโภค และการแพทย์

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.